简介

ENOS 防火墙是基于 Linux iptables 的网络安全管理系统,为路由器提供全面的网络访问控制和安全防护。

网络区域管理

- LAN 区域:内网设备间自由通信

- WAN 区域:外网访问控制,默认阻止主动连接

- DMZ 区域:隔离的服务器区域

端口控制

- 端口开放:允许特定服务对外提供访问

- 端口转发:将外网请求转发到内网设备

- 端口封锁:阻止不需要的网络服务

流量转发

- NAT 转换:内网设备共享外网 IP 上网

- 流量转发规则:控制不同网络区域间的数据流向

配置步骤

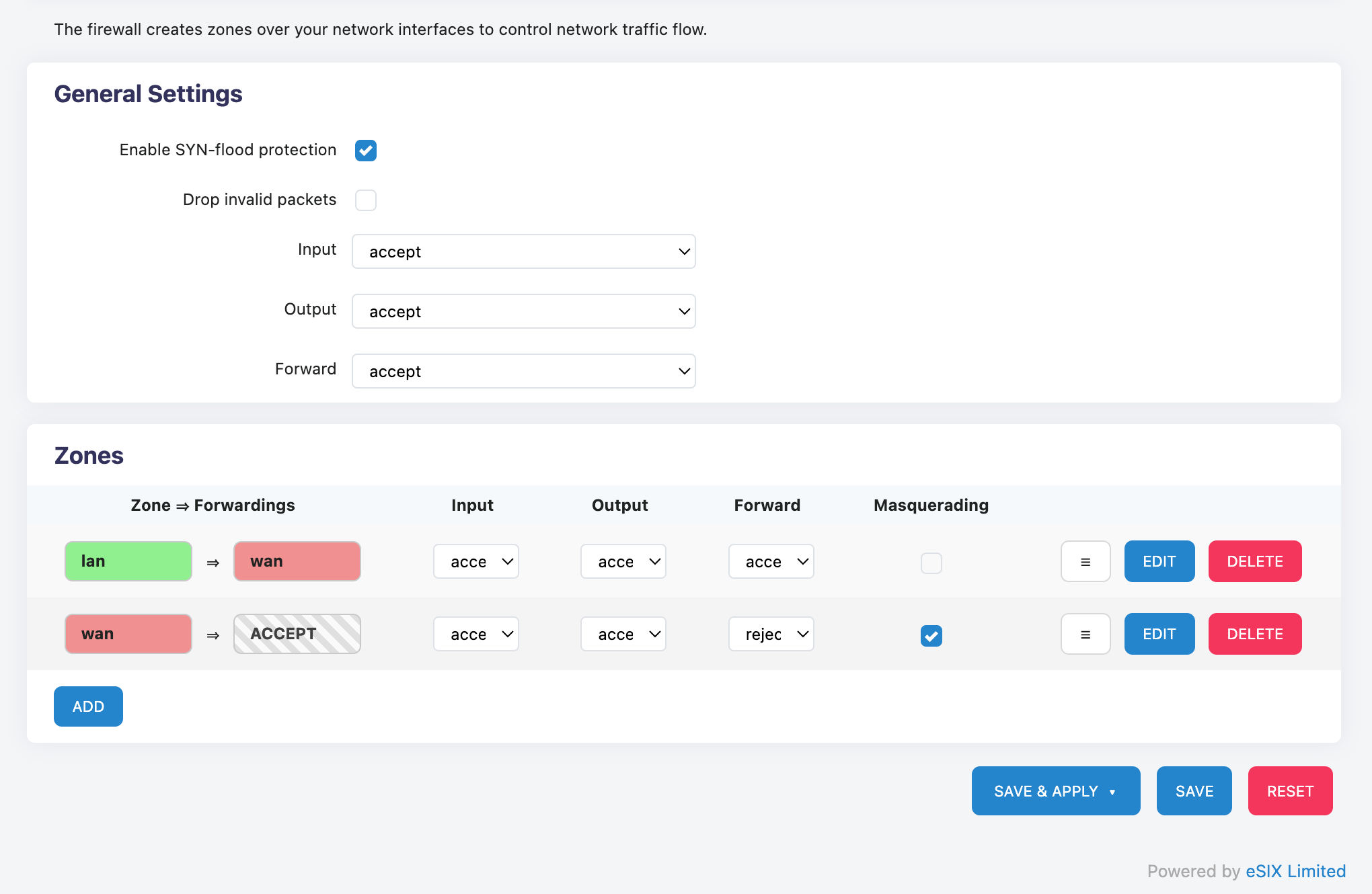

基本区域配置

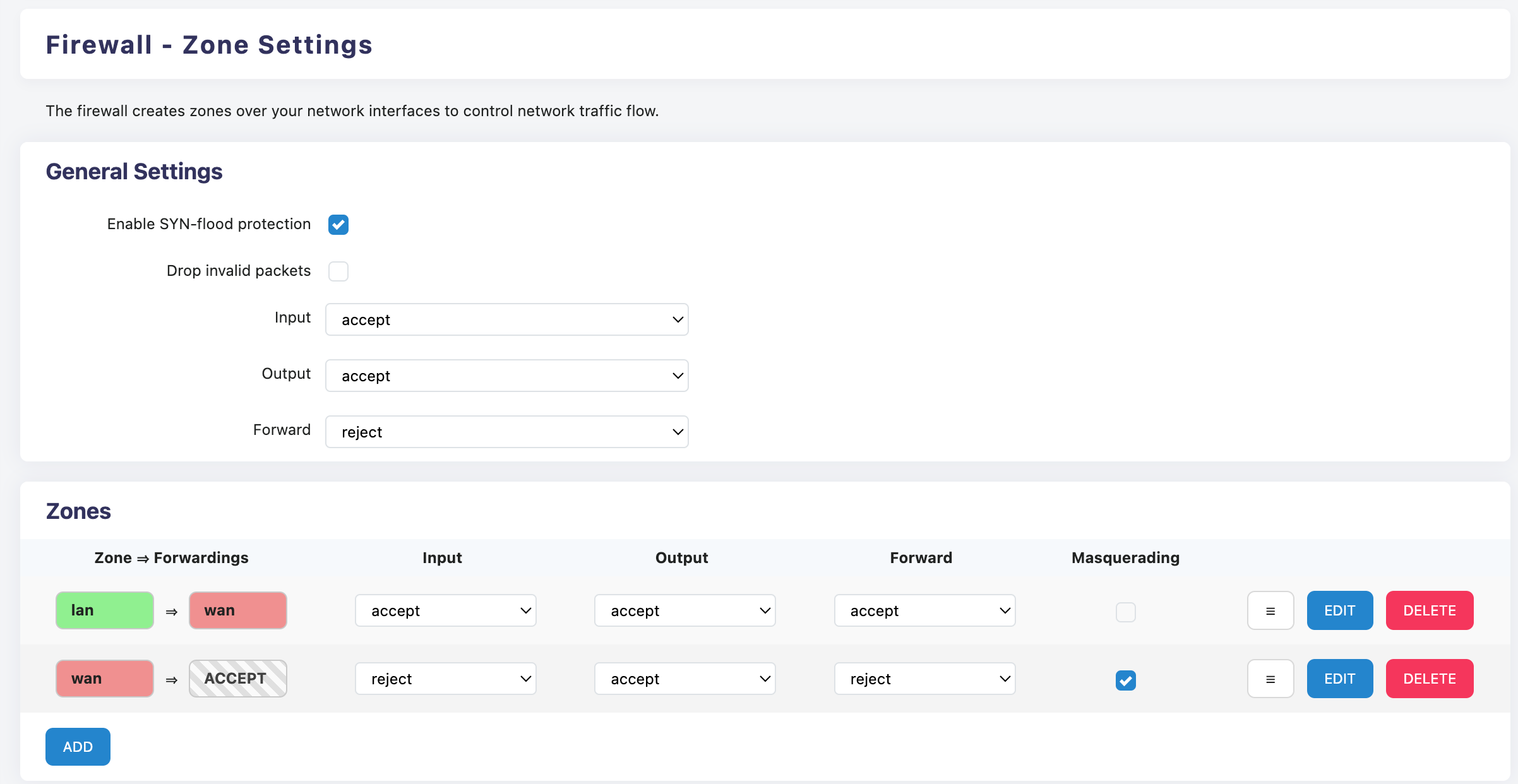

区域配置页面分全局设置和 zone 设置。

全局设置是防火墙系统的基础行为,相当于防火墙的‘兜底规则’,当没有可匹配的规则时使用全局设置的规则。

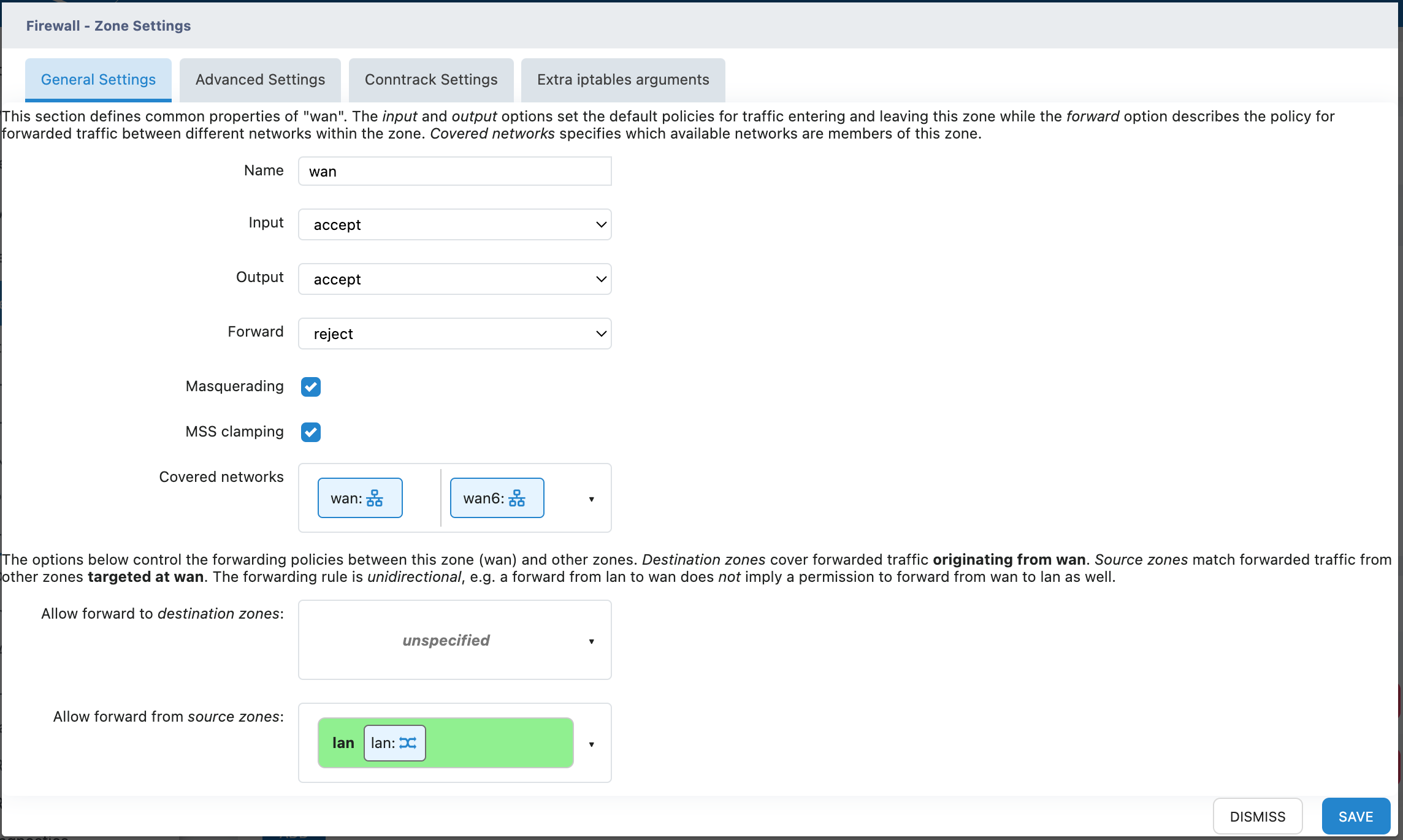

区域设置是针对区域划分的特定网络接口的精细化控制。‘Masquerading’可以看作单向 NAT。

区域设置中的灰色 zone ACCEPT 指的是任意区域。

点击 EDIT 可以对 zone 进行精细化配置,包括接口 zone 设置,转发规则设置等。

推荐默认设置

端口转发

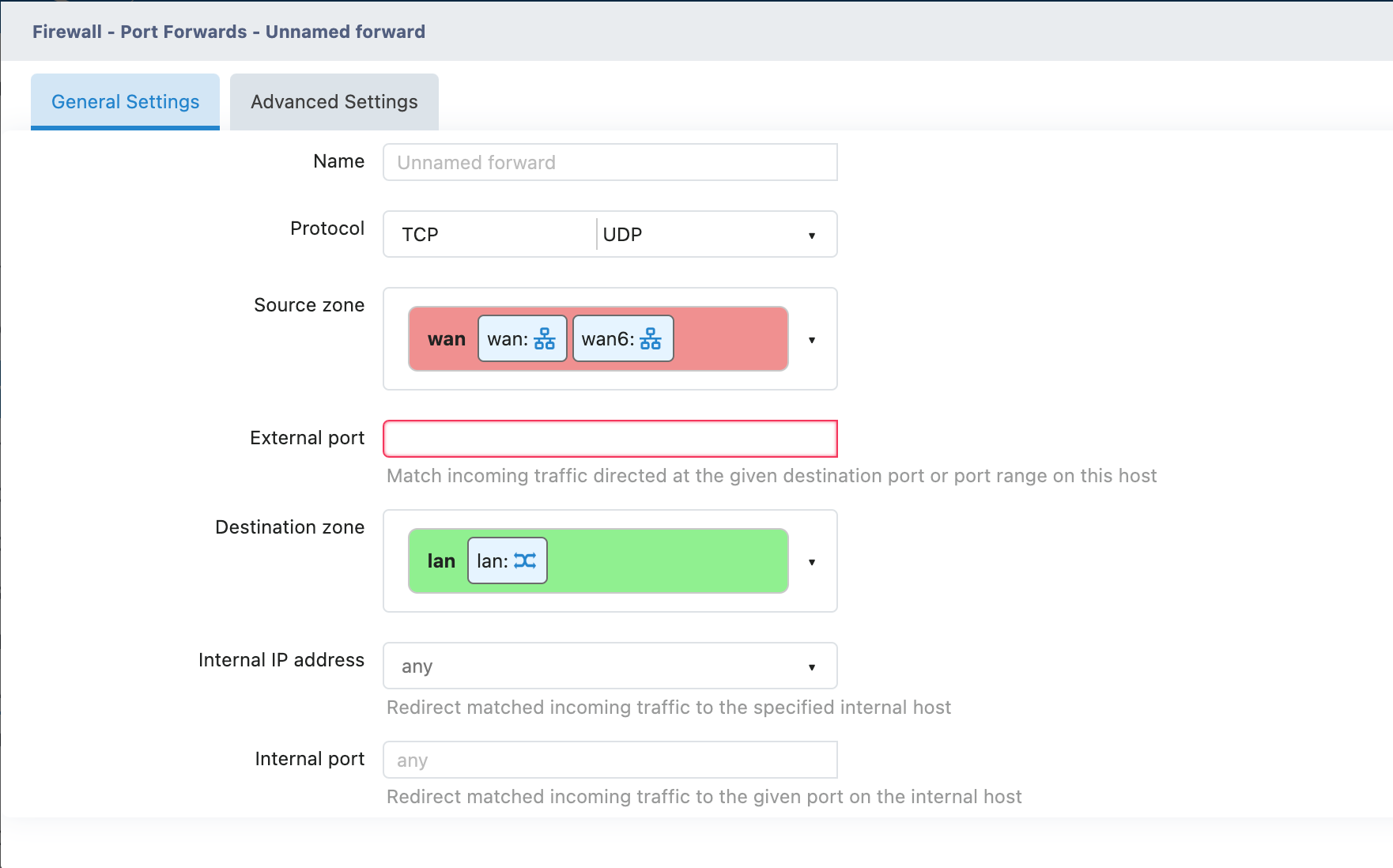

Name(名称)

- 建议填写:描述性名称

示例:

- "NAS 访问"

- "摄像头监控"

- "游戏服务器"

- "远程桌面"

Protocol(协议)

TCP:网页、文件传输、远程桌面等

UDP:游戏、视频流、DNS 等

TCP+UDP:同时需要两种协议的服务

3. Source zone(源区域)

默认选择:wan(外网)

含义:允许从哪个网络区域访问

4. External port(外部端口)

作用:外网访问时使用的端口号

示例:

8080(常用 Web 端口)- 3389(Windows 远程桌面)- 22(SSH)- 21(FTP)

5. Destination zone(目标区域)

默认选择:lan(内网)

含义:转发到哪个网络区域

6. Internal IP address(内部 IP 地址)

填写:目标设备的内网 IP

示例:

192.168.1.100(NAS 设备)- 192.168.1.50(监控摄像头)- 192.168.1.10(游戏主机)

7. Internal port(内部端口)

填写:目标设备实际使用的端口可以与 External port 相同或不同

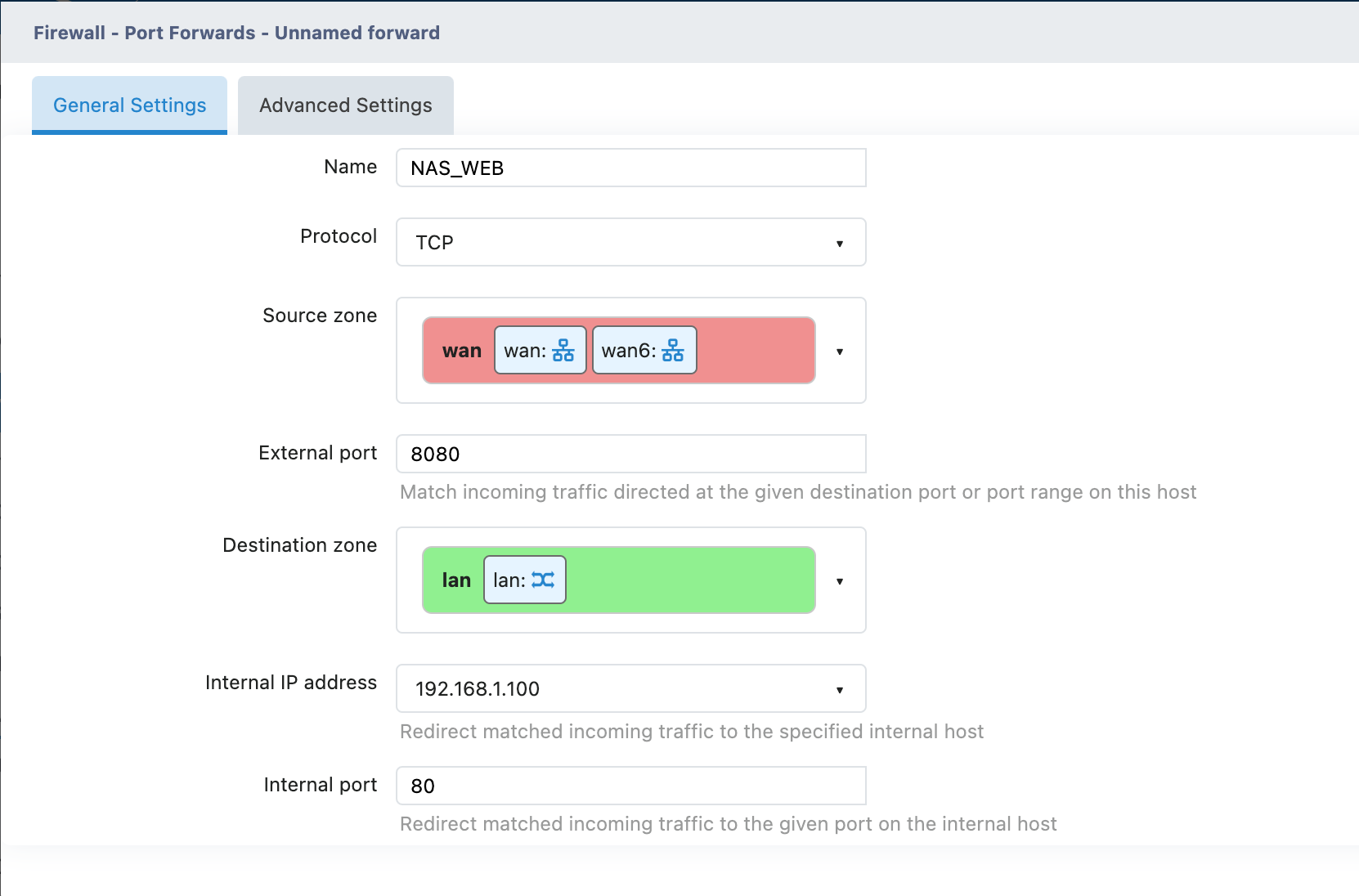

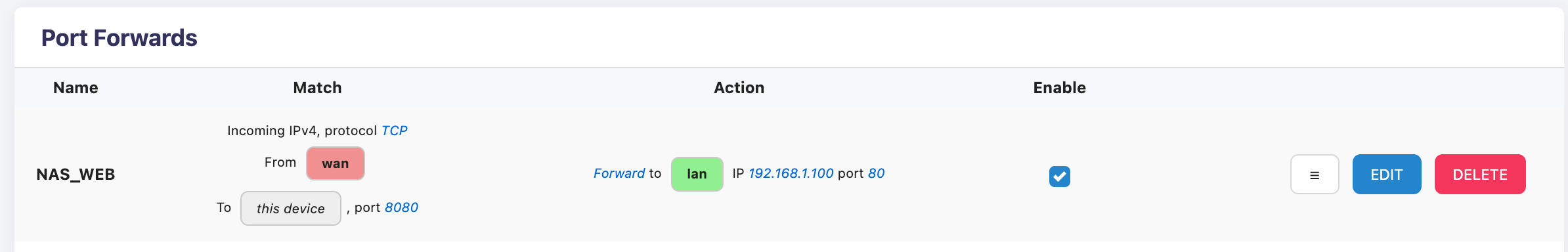

实际配置示例

示例:开放 NAS 访问

需求:让外网通过 8080 端口访问内网 NAS 的 Web 界面

访问方式:http://WAN IP:8080

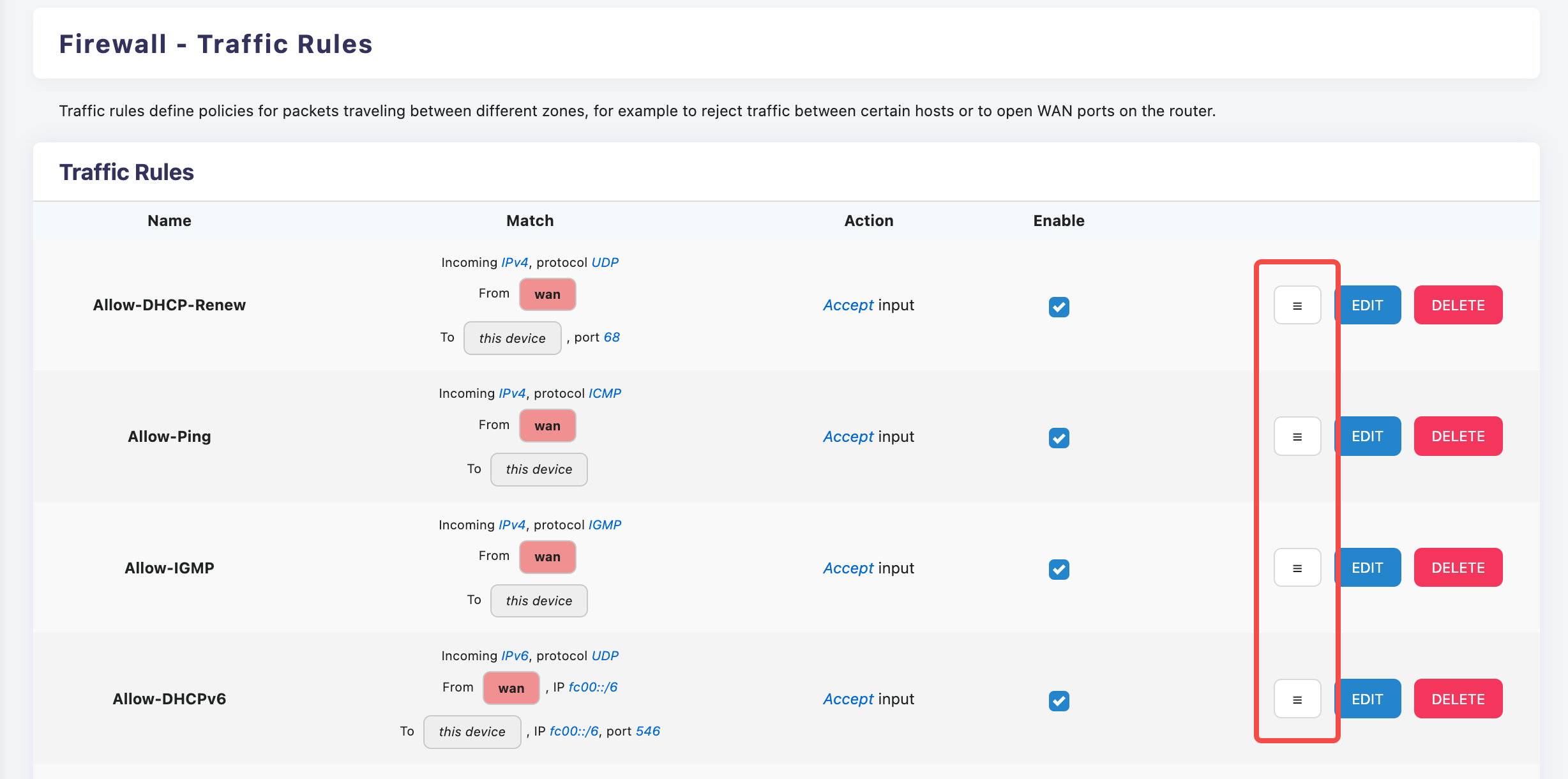

Traffic Rules

Traffic Rules 是 ENOS 系统防火墙中最灵活的功能,它可以精确控制不同网络区域之间的数据包流动。

⚠️ Warning

警告:系统默认设置的 rules 不建议作任何修改,以免产生新的问题。

Traffic rules 按照由上至下的优先级匹配,可以拖动图示按钮调整优先级。

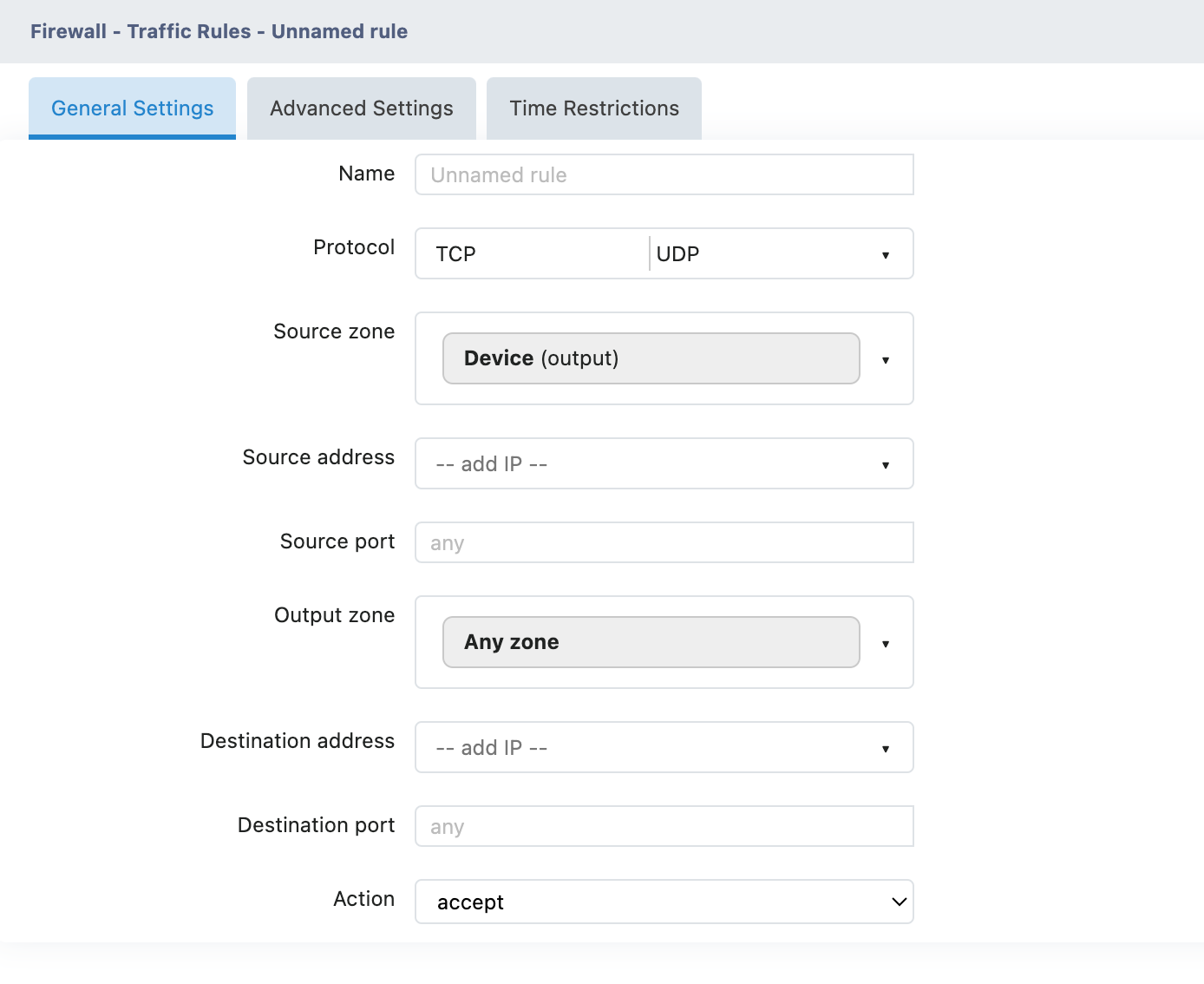

添加新的规则

点击页面 ADD 按钮打开新建规则页面。

基本信息

Name:规则名称(建议使用描述性名称)

Action:数据处理方式(drop/accept/reject/don't track 等)

匹配条件(Match)

Protocol:协议类型(TCP/UDP/ICMP/ALL 等)

Source zone:源网络区域

Source address:源 IP 地址或网段

Source port:源端口

Destination zone:目标网络区域

Destination address:目标 IP 地址或网段

Destination port:目标端口

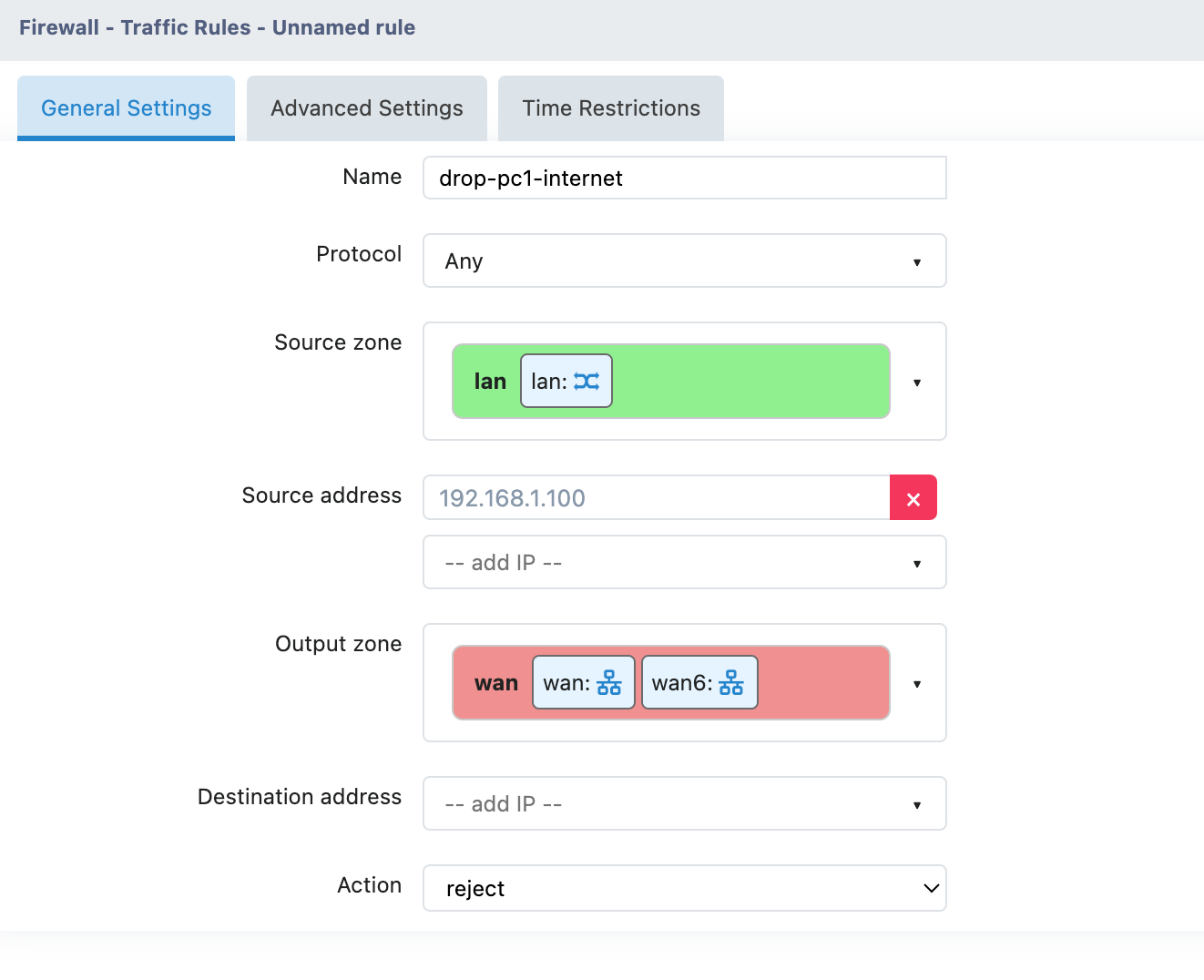

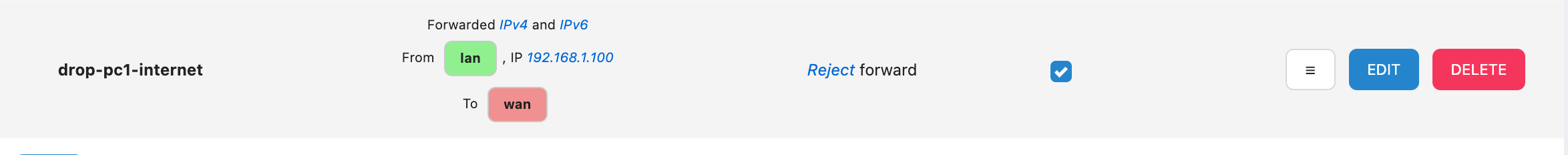

实际配置示例

示例 1:禁止特定设备上网

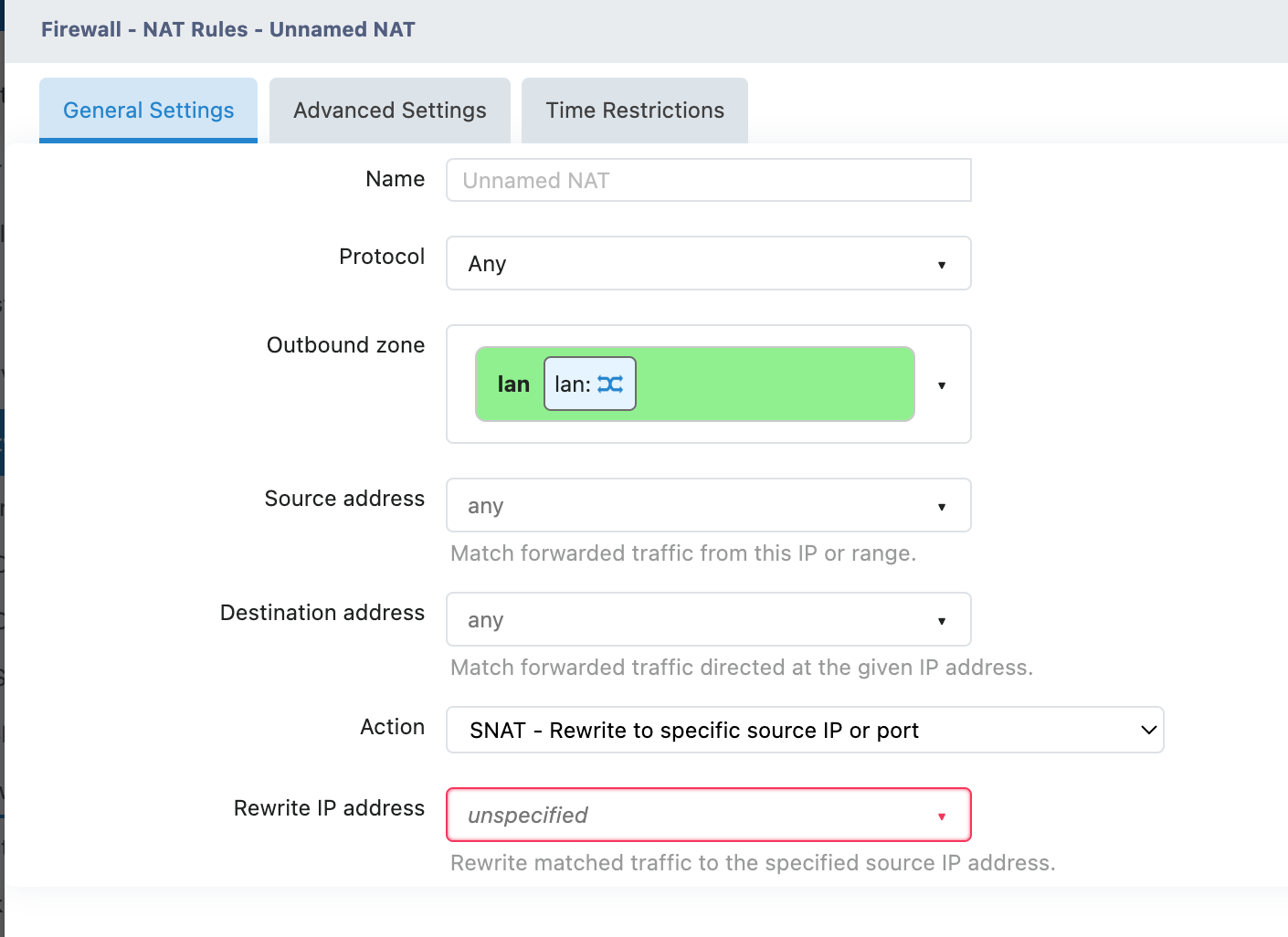

NAT Rules

NAT Rules(网络地址转换规则)是防火墙中的高级的功能之一,它允许您精确控制出站和转发流量使用的源 IP 地址。

NAT 的作用

| 功能 | 解释 | 应用场景 |

|---|---|---|

| 地址转换 | 将内部 IP 转换为公网 IP | 基本互联网需求 |

| 端口转换 | 修改源端口号码 | 避免端口冲突 |

| 负载均衡 | 分配不同的出站 IP | 多 WAN 环境 |

| 流量伪装 | 修改源地址 | 特殊网络需求 |

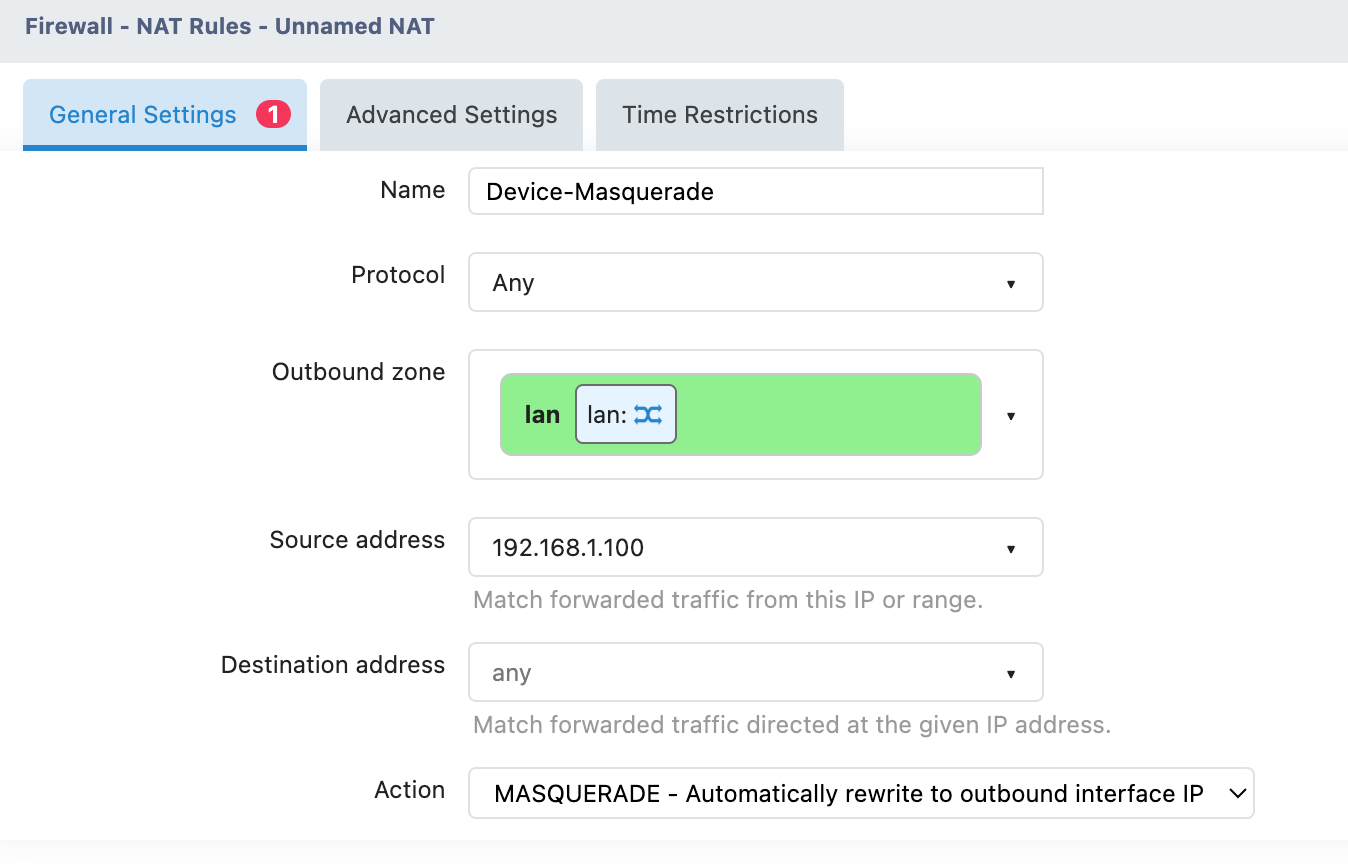

配置说明

| 名称 | 为规则指定描述性名称 | |

| 协议 | TCP/UDP/ICMP/Any(所有协议) | |

| 出站区域 | 从哪个网络区域出去的流量 | |

| 源地址 | 匹配特定源 IP 的流量 | |

| 目标地址 | 匹配访问特定目标的流量 | |

| 动作 | SNAT | 重写为指定 IP/端口 |

| MASQUERADE | 自动使用出口接口 IP | |

| ACCEPT | 不进行地址转换 | |

| 重写 IP 地址 | 指定新的源 IP 地址 | |

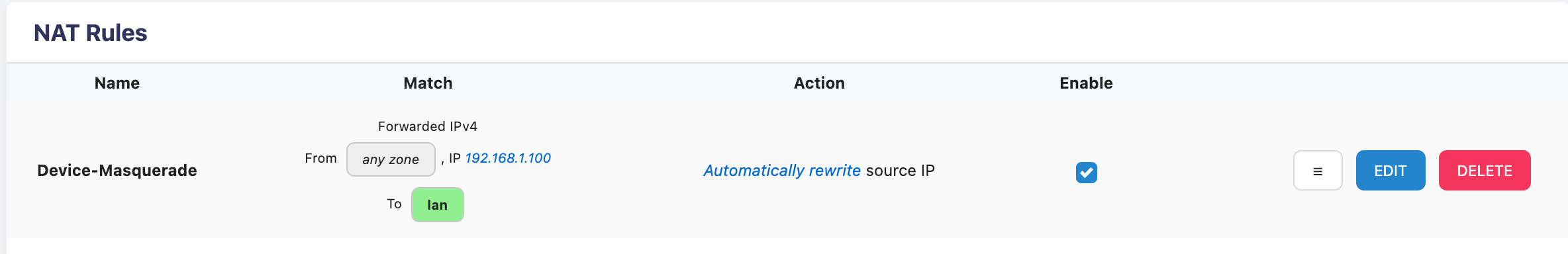

实际配置示例

示例:源地址伪装

需求:让 192.168.1.100 的设备看起来像从 WAN 口 IP 出去